Thu nhập thông tin DNS bằng công cụ DNSenum

Ở bài này chúng ta làm quen với một công cụ thu thập thông tin DNS của victim khá hữu ích đó là DNSenum.

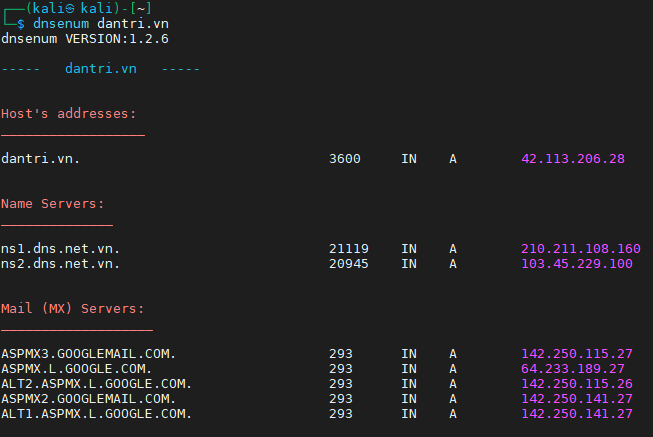

DNSenum cho phép ta lấy được rất nhiều thông tin hữu ích của một domain như:

--enum : cũng như bạn gõ thêm các tuỳ chọn --threads 5 -s 15 -w.

-h, --help : Hiển thị trợ giúp lên cửa sổ dòng lệnh.

--noreverse : Bỏ qua reverse lookup.

--private : Hiển thị và lưu các private ip vào cuối tập tin domain_ips.txt.

--subfile <file> : Ghi lại các subdomains tìm được vào file.

-t, --timeout <value> : Giá trị timeout của mỗi thread (mặc định là 10s).

--threads <value> : Số tiến trình mà bạn muốn mở để sử dụng truy vấn, mở nhiều tiến trình nếu thiết bị của bạn đáp ứng để tăng tốc quá trình brute force.

-v, --verbose : Liệt kê các tiến trình và các báo lỗi trong quá trình truy vấn.

-s, --scrap <value> : Số lượng subdomain mà dnsenum sẽ tìm kiếm trên google (mặc định là 15).

-u, --update <a|g|r|z> : Cập nhật các giá trị subdomain tìm được vào file chỉ định (dùng -f <file>).

a (all) Dùng tất cả các kết quả để cập nhật.

g Chỉ dùng những kết quả từ google để cập nhật.

r Chỉ những kết quả từ reverse lookup để cập nhật.

z Chỉ những kết quả từ zonetransfer để cập nhật.

-r, --recursion : Đệ quy các subdomain, brute force từ các subdomain có cùng NS đã tìm được.

-w, --whois : Thực hiện truy vấn Whois trên dãy ip mạng lớp C.

*Lưu ý*: Điều này có thể sẽ tạo ra một dãy ip rất lớn, điều này sẽ làm mất thời gian khi reverse lookup.

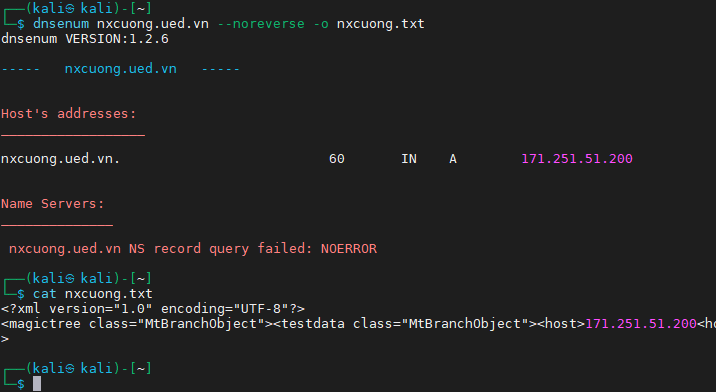

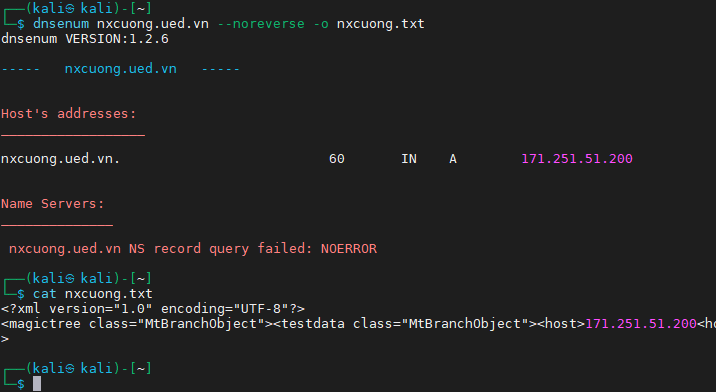

Ví dụ: Ta sẽ không truy vấn reverse lookup và xuất file kết quả ra file nxcuong.txt

dnsenum nxcuong.ued.vn --noreverse -o nxcuong.txt

Ở đây ta không có tuỳ chọn -f nên quá trình brute force sẽ không xảy ra chỉ đơn thuần là những thông tin bản ghi DNS cơ bản và xuất file xml.

Kết thúc: DNSenum là một công cụ khá hữu ích trong quá trình thu thập thông tin DNS của victim từ một domain chỉ định ban đầu, nó sẽ giúp ích được rất nhiều trong quá trình đánh giá bảo mật của bạn.

Cảm ơn bạn đã theo dõi, vui lòng để lại bình luận của bạn bên dưới nếu có bất kỳ câu hỏi hay góp ý cho bài viết. Like hoặc Share để giúp chúng tôi tạo động lực tiếp tục mang đến cho các bạn những bài viết bổ ích.

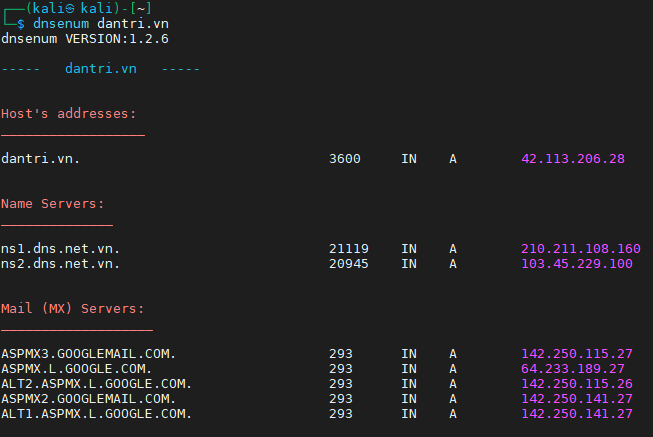

- Lấy bản ghi địa chỉ IP của domain (bản ghi A).

- Lấy nameservers (bản ghi NS).

- Lấy mailserver (bản ghi MX).

- Thực hiện truy vấn AXFR (all zone transfer) trên các nameservers vừa lấy được.

- Lấy các subdomain từ google (sử dụng truy vấn “allinurl: -www site:domain”).

- Thực hiện Brute force các subdomain từ file thư viện cho trước. (Ngoài ra, các bạn cũng có thể brute force subdomains mà không cần file thư viện bằng công cụ dnsmap mình đã giới thiệu ở bài trước.)

- Tính toán các dải ip lớp C và thực hiện truy vấn whois trên các dải ip đó.

- Ghi lại file domain_ips.txt

dnsenum <domain> [option]

Các tuỳ chọn:

GENERAL OPTIONS:

--dnsserver <server> : Dùng server để truy vấn các bản ghi A, NS và MX.--enum : cũng như bạn gõ thêm các tuỳ chọn --threads 5 -s 15 -w.

-h, --help : Hiển thị trợ giúp lên cửa sổ dòng lệnh.

--noreverse : Bỏ qua reverse lookup.

--private : Hiển thị và lưu các private ip vào cuối tập tin domain_ips.txt.

--subfile <file> : Ghi lại các subdomains tìm được vào file.

-t, --timeout <value> : Giá trị timeout của mỗi thread (mặc định là 10s).

--threads <value> : Số tiến trình mà bạn muốn mở để sử dụng truy vấn, mở nhiều tiến trình nếu thiết bị của bạn đáp ứng để tăng tốc quá trình brute force.

-v, --verbose : Liệt kê các tiến trình và các báo lỗi trong quá trình truy vấn.

GOOGLE SCRAPING OPTIONS:

-p, --pages <value> : Số lượng trang mà dnsenum sẽ tìm kiếm trên google (mặc định là 5 trang).-s, --scrap <value> : Số lượng subdomain mà dnsenum sẽ tìm kiếm trên google (mặc định là 15).

BRUTE FORCE OPTIONS:

-f, --file <file> : Sử dụng file thư viện cho quá trình brute force.-u, --update <a|g|r|z> : Cập nhật các giá trị subdomain tìm được vào file chỉ định (dùng -f <file>).

a (all) Dùng tất cả các kết quả để cập nhật.

g Chỉ dùng những kết quả từ google để cập nhật.

r Chỉ những kết quả từ reverse lookup để cập nhật.

z Chỉ những kết quả từ zonetransfer để cập nhật.

-r, --recursion : Đệ quy các subdomain, brute force từ các subdomain có cùng NS đã tìm được.

WHOIS NETRANGE OPTIONS:

-d, --delay <value> : Giới hạn thời gian đợi kết quả truy vấn Whois (mặc định là 3s).-w, --whois : Thực hiện truy vấn Whois trên dãy ip mạng lớp C.

*Lưu ý*: Điều này có thể sẽ tạo ra một dãy ip rất lớn, điều này sẽ làm mất thời gian khi reverse lookup.

REVERSE LOOKUP OPTIONS:

-e, --exclude <regexp> : Loại bỏ các bản ghi PTR phù hợp với biểu thức regex từ kết quả reverse lookup.OUTPUT OPTIONS:

-o --output <file> : Xuất file kết quả ra định dạng .xmlVí dụ: Ta sẽ không truy vấn reverse lookup và xuất file kết quả ra file nxcuong.txt

dnsenum nxcuong.ued.vn --noreverse -o nxcuong.txt

Ở đây ta không có tuỳ chọn -f nên quá trình brute force sẽ không xảy ra chỉ đơn thuần là những thông tin bản ghi DNS cơ bản và xuất file xml.

Kết thúc: DNSenum là một công cụ khá hữu ích trong quá trình thu thập thông tin DNS của victim từ một domain chỉ định ban đầu, nó sẽ giúp ích được rất nhiều trong quá trình đánh giá bảo mật của bạn.

Cảm ơn bạn đã theo dõi, vui lòng để lại bình luận của bạn bên dưới nếu có bất kỳ câu hỏi hay góp ý cho bài viết. Like hoặc Share để giúp chúng tôi tạo động lực tiếp tục mang đến cho các bạn những bài viết bổ ích.

Danh mục

Thống kê truy cập

- Đang truy cập2

- Hôm nay133

- Tháng hiện tại7,257

- Tổng lượt truy cập115,107